wordpress WPImageEditorImagick 指令注入漏洞 解决方法

一早被阿里云提醒“wordpress WPImageEditorImagick 指令注入漏洞”,中危,吓得我坐地上了!

漏洞详情:

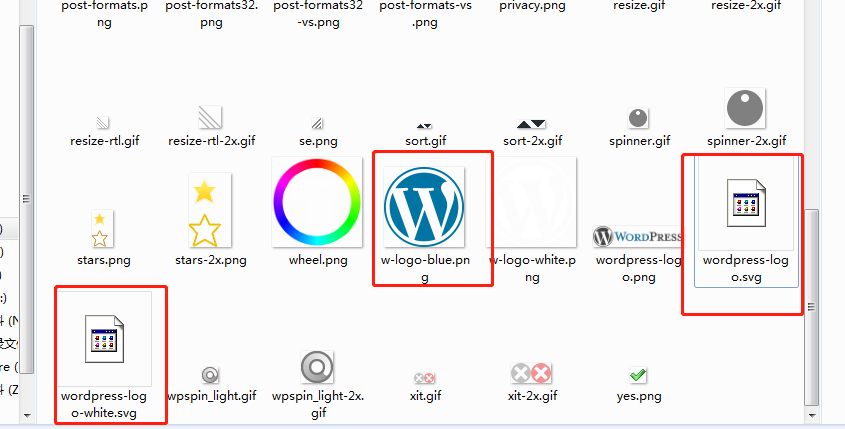

补丁文件:/wp-includes/media.php

漏洞名称:wordpress WP_Image_Editor_Imagick 指令注入漏洞

漏洞说明:这个漏洞与WP本身没有直接关系关系,是imagick的问题,服务器环境安装了imagick才能被利用。

谷歌了一下,找到了三种解决方案,赶紧把这漏洞给办了!

一、最直接的解决方法是升级WP到最新的4.5.2版本。

二、治标不治本的解决方法:

在/wp-includes/media.php的_wp_image_editor_choose函数内部找到:

$implementations = apply_filters( 'wp_image_editors', array( 'WP_Image_Editor_Imagick' , 'WP_Image_Editor_GD' ) );

修改为下面这行:(即调换最后数组的顺序)

$implementations = apply_filters( 'wp_image_editors', array( 'WP_Image_Editor_GD' ,'WP_Image_Editor_Imagick' ) );

三、临时性的解决方案,禁用ImageMagic

修改/wp-includes/media.php

注释掉

require_once ABSPATH . WPINC . ‘/class-wp-image-editor-imagick.php’;

注释掉这一行,即便服务器里装了ImageMagic,wordpress也不会调用ImageMagic了。所以可以暂时不用担心ImageMagic的问题了。